Más seguridad con Google

Todos los productos de Google están diseñados para ser seguros. Tenemos la responsabilidad de mantener la privacidad y la seguridad de tu información personal.

Jump to Content

Tenemos el compromiso de proteger los datos de todo el mundo con la tecnología más avanzada que implementan profesionales de confianza cualificados.

Todos los productos de Google están diseñados para ser seguros. Tenemos la responsabilidad de mantener la privacidad y la seguridad de tu información personal.

Gracias a medidas eficaces de continuidad de la actividad empresarial y de recuperación tras fallos, si se producen interrupciones en el servicio nuestros centros de datos transfieren automáticamente el acceso a otro centro de datos. Además, aunque se produzca un corte del suministro eléctrico nuestros generadores de emergencia siguen funcionando.

Los empleados de los puestos de control de nuestros centros de datos (como el del condado de Mayes, en Oklahoma, que se muestra en la imagen) monitorizan los edificios y el suministro de energía, y pueden recibir llamadas desde cualquier punto de las instalaciones, validar solicitudes de reparación y autorizarlas. Así, nos aseguramos de que los centros de datos funcionen sin incidentes las 24 horas.

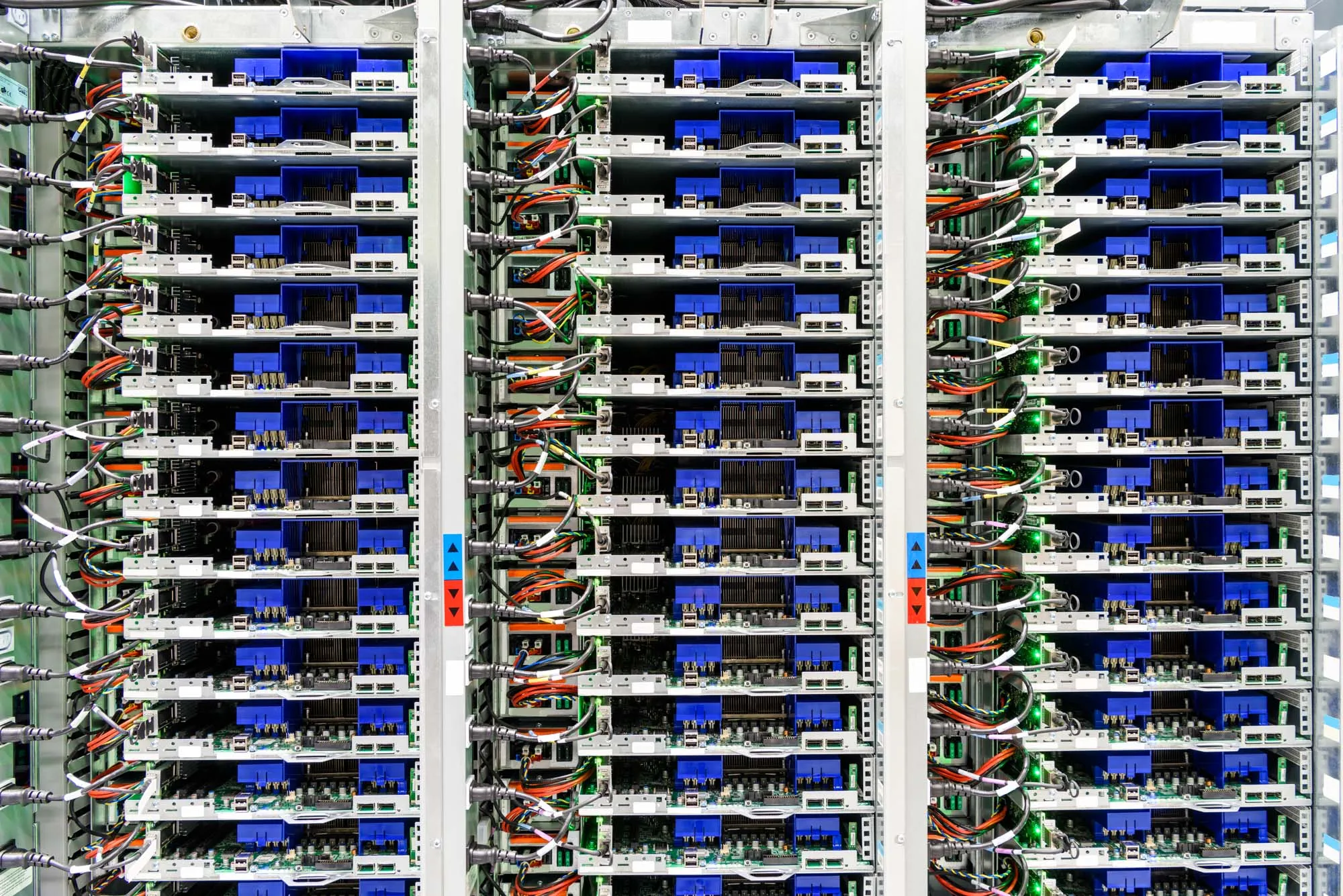

Google protege los datos mediante servidores distribuidos y replicados.

Distribuimos todos los datos en muchos ordenadores de distintas ubicaciones. La idea es fragmentarlos y replicarlos en diversos sistemas para evitar que exista un punto único de fallo. Ponemos nombres aleatorios a estos fragmentos de datos, de manera que sean ilegibles para el ojo humano.

Te explicamos cómo están diseñados nuestros centros de datos y cómo los gestionamos priorizando la seguridad.

Primera capa

Límites de la propiedad

Hay instaladas señales y vallas que rodean las instalaciones.

Segunda capa

Perímetro de seguridad

El exterior de las instalaciones está protegido por una valla antiescalada, una barrera a prueba de choques de vehículos, cámaras térmicas sin puntos muertos y vigilantes las 24 horas.

Tercera capa

Acceso a las instalaciones

Se debe autorizar el acceso de cualquiera que entre en las instalaciones. Para ello, se utilizan diversos métodos de verificación de la identidad, como numerosos controles de seguridad, distintivos de identificación y escaneo del iris.

Tarik Billingsley

Responsable de Seguridad del Área de Centros de Datos de Google

Cuarta capa

Centro de operaciones de seguridad

Aquí es donde se concentra la actividad del centro de datos y donde los equipos de seguridad monitorizan las instalaciones las 24 horas del día y los 365 días del año.

Quinta capa

Planta del centro de datos

El acceso a la planta de los servidores está muy restringido y protegido mediante el uso de varios factores de autenticación.

Sexta capa

Sala de destrucción

Aquí es donde se destruyen físicamente los dispositivos de almacenamiento de datos para evitar que la información se pueda recuperar. Solo el personal autorizado tiene acceso a esta unidad de almacenamiento segura.

La protección multidimensional de Google Cloud se sustenta en seis capas progresivas para ofrecer una defensa en profundidad. Cualquier aplicación que forme parte de nuestro sistema, como el hardware endurecido diseñado por Google o nuestra infraestructura a medida, se despliega de manera segura por medio de múltiples mecanismos. Así es como generamos fiabilidad y la mantenemos. Lo ciframos todo, desde las comunicaciones por Internet hasta cada uno de los datos en reposo que integran nuestra red, lo que nos permite distribuir la información para que sea más accesible y fiable.

Seguridad operativa y de los dispositivos

No damos por sentada la fiabilidad entre los servicios, sino que la generamos y la mantenemos por medio de varios mecanismos. Por ejemplo, nuestra infraestructura está diseñada para admitir varios clientes desde el principio.

Comunicación a través de Internet

Ciframos las comunicaciones por Internet con nuestros servicios en la nube.

Identidad

Autenticamos todas las identidades, usuarios y servicios con rigurosas medidas de verificación.

Servicios de almacenamiento

Los datos almacenados en nuestra infraestructura se cifran en reposo y se distribuyen para facilitar su disponibilidad y fiabilidad; todo de forma automática.

Despliegue de servicios

Nos aseguramos de que solo tengan acceso a los datos pertinentes, en el momento y el contexto adecuados, las personas o servicios que accedan a la máquina que corresponda con la identidad y el código correctos.

Infraestructura del hardware

Somos nosotros quienes diseñamos los componentes, por lo que nos aseguramos a conciencia de no incluir componentes innecesarios que puedan generar vulnerabilidades. Nuestro chip diseñado a medida, Titan, establece una raíz de confianza basada en hardware en nuestros servidores para reducir el riesgo de acceso con credenciales obtenidas mediante phishing.

Para que las operaciones y los servicios de nuestros centros de datos no sufran interrupciones, implementamos medidas muy eficaces de continuidad de la actividad empresarial y de recuperación tras fallos, que cuentan con la certificación ISO 22301:2019.