Besser geschützt mit Google

Besser geschützt mit Produkten von Google – die Sicherheit Ihrer personenbezogenen Daten liegt in unserer Verantwortung.

Jump to Content

Wir schützen sämtliche Daten mithilfe hochmoderner Technologie, die von kompetenten, vertrauenswürdigen Fachleuten eingesetzt wird.

Besser geschützt mit Produkten von Google – die Sicherheit Ihrer personenbezogenen Daten liegt in unserer Verantwortung.

Dank zuverlässiger Maßnahmen für die Aufrechterhaltung des Geschäftsbetriebs und die Notfallwiederherstellung kann bei Störungen der Zugriff automatisch von einem Rechenzentrum auf ein anderes übertragen werden. Die Notstromgeneratoren versorgen unsere Rechenzentren auch während eines Stromausfalls mit Energie.

Damit unsere Rechenzentren rund um die Uhr zuverlässig laufen, überwachen unsere Mitarbeiter in den Steuerzentralen (wie hier in unserem Rechenzentrum im Mayes County, Oklahoma) das Gebäude und die Stromversorgung. Von hier aus können sie Anrufe von Arbeitsstationen entgegennehmen, Reparaturtickets prüfen und Reparaturen autorisieren.

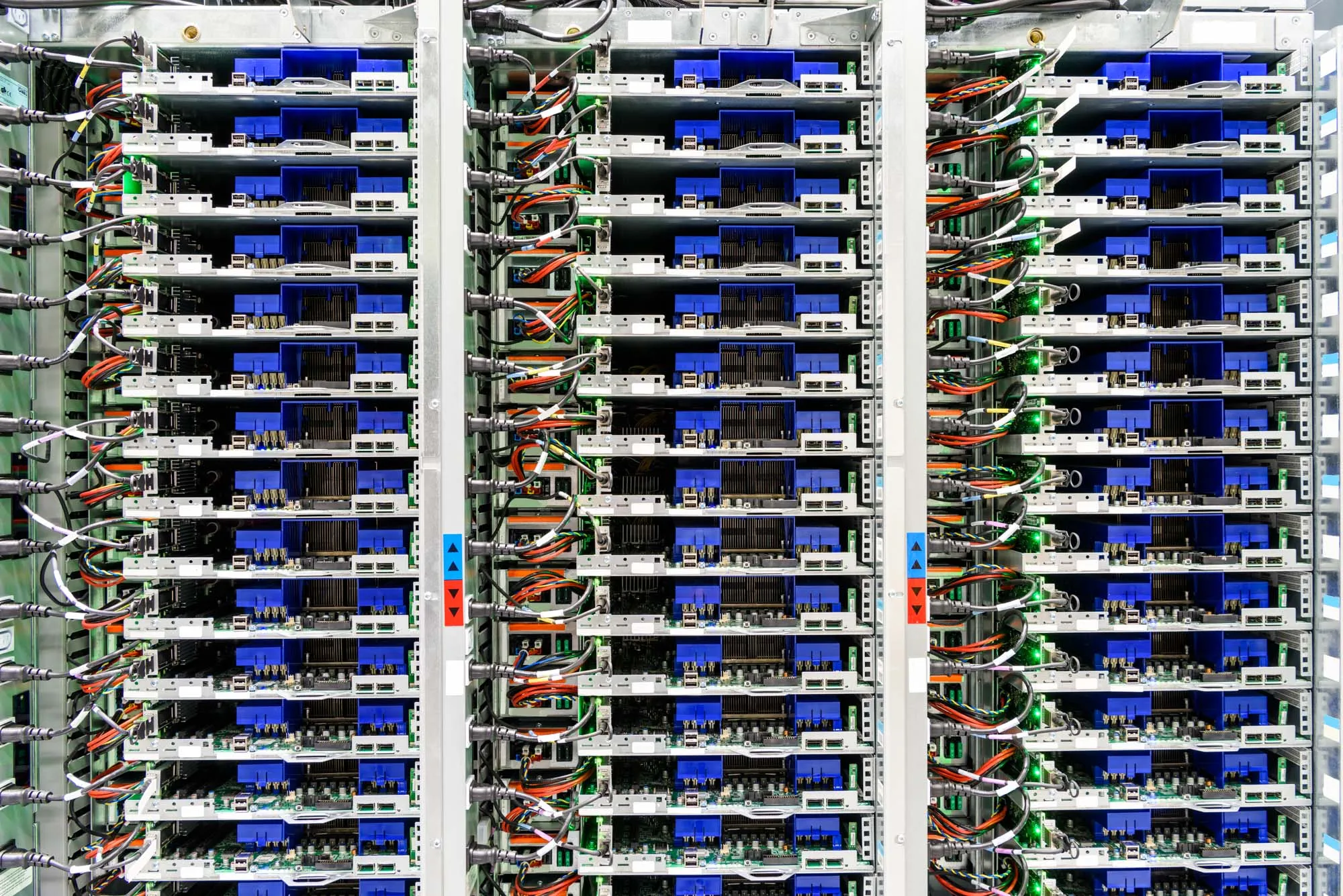

Google schützt Daten durch verteilte, replizierte Server.

Wir verteilen alle Daten auf viele Computer an verschiedenen Orten, teilen sie auf und replizieren sie in mehreren Systemen, um einen Single Point of Failure zu vermeiden. Die Datenblöcke erhalten zufällig generierte Namen, sodass sie für Menschen nicht lesbar sind.

Hier sehen Sie die Sicherheitsvorkehrungen in unseren Rechenzentren.

Ebene eins

Physische Grenzen

Das Rechenzentrum ist von einem Zaun mit Schildern umgeben.

Ebene zwei

Geschützte Umgebung

Ein Zaun mit Übersteigsicherungen, Fahrzeugbarrieren, redundante Wärmebildkameras und ein Wachdienst schützen den Außenbereich rund um die Uhr.

Ebene drei

Zugang zum Gebäude

Jede Person, die das Gebäude betreten möchte, muss dazu autorisiert sein. Die Identität wird bei mehreren Sicherheitskontrollen durch Ausweise und Iris-Scans überprüft.

Tarik Billingsley

Google Data Centers Area Security Manager

Ebene vier

Security Operations Center

An diesem Ort im Rechenzentrum überwachen Sicherheitsteams die Einrichtung rund um die Uhr.

Ebene fünf

Rechenzentrum

Der Zutritt zur eigentlichen Serveretage ist stark eingeschränkt und erfordert mehrere Authentifizierungsfaktoren.

Ebene sechs

Brechanlage

Hier werden Speichergeräte zerstört, um eine Datenwiederherstellung unmöglich zu machen. Zu diesem geschützten Bereich hat nur autorisiertes Personal Zutritt.

Der mehrschichtige Schutz von Google Cloud umfasst sechs sukzessive Ebenen für ein Defense-in-Depth-Konzept. Auf unserer eigens entwickelten Hardware, die für unsere spezielle Infrastruktur gehärtet wurde, lassen sich Anwendungen in unserem System sicher bereitstellen. Dabei kommen verschiedene Methoden zum Einsatz, um Vertrauen aufzubauen und zu erhalten. Wir verschlüsseln alles – von der Kommunikation über das Internet bis hin zu ruhenden Daten – in unserem Netzwerk und sorgen für eine Verteilung mit dem Ziel optimaler Verfügbarkeit und Zuverlässigkeit.

Operative und Gerätesicherheit

Ein grundsätzliches Vertrauen zwischen Diensten setzen wir nicht voraus und nutzen deshalb vielfältige Methoden, um Vertrauen aufzubauen und zu erhalten. Unsere Infrastruktur ist von Grund auf mehrmandantenfähig.

Internetkommunikation

Wir verschlüsseln die Internet-Kommunikation zu unseren Cloud-Diensten.

Identität

Alle Identitäten, Nutzer und Dienste benötigen eine starke Authentifizierung.

Speicherdienste

Daten, die in unserer Infrastruktur gespeichert sind, werden bei Inaktivität automatisch verschlüsselt und mit dem Ziel optimaler Verfügbarkeit und Zuverlässigkeit verteilt.

Dienstbereitstellung

So wird sichergestellt, dass nur die Person oder der Dienst mit der richtigen Identität, mit Zugriff auf die richtige Maschine und mit Autorisierung durch den richtigen Code zum richtigen Zeitpunkt und im passenden Kontext auf die richtigen Daten zugreift.

Hardwareinfrastruktur

Wir entwerfen die Komponenten selbst und vermeiden so gezielt überflüssige Hardware, die Sicherheitsrisiken bergen kann. Unser eigens entwickelter Titan-Chip bildet in unseren Servern eine Root-of-Trust-Komponente und mindert das Risiko unerlaubten Zugriffs per Phishing.

Durch zuverlässige, nach ISO 22301:2019 zertifizierte Maßnahmen für die Geschäftskontinuität und Notfallwiederherstellung sorgen wir für einen unterbrechungsfreien Betrieb und eine kontinuierliche Bereitstellung von Diensten in unseren Rechenzentren.